Физические средства защиты - это разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников.

Физические средства защиты

К физическим средствам относятся механические, электромеханические, электронные, электронно-оптические, радио- и радиотехнические и другие устройства для воспрещения несанкционированного доступа (входа, выхода), проноса (выноса) средств и материалов и других возможных видов преступных действий.

Эти средства применяются для решения следующих задач:

- охрана территории предприятия и наблюдение за ней;

- охрана зданий, внутренних помещений и контроль за ними;

- охрана оборудования, продукции, финансов и информации;

- осуществление контролируемого доступа в здания и помещение.

Все физические средства защиты объектов можно разделить на три категории:

- средства предупреждения,

- средства обнаружения

- системы ликвидации угроз.

Охранная сигнализация и охранное телевидение, например, относятся к средствам обнаружения угроз; заборы вокруг объектов - это средства предупреждения несанкционированного проникновения на территорию, а усиленные двери, стены, потолки, решетки на окнах и другие меры служат защитой и от проникновения, и от других преступных действий (подслушивание, обстрел, бросание гранат и взрывпакетов и др.). Средства пожаротушения относятся к системам ликвидации угроз.

В общем плане по физической природе и функциональному назначению все средства этой категории можно разделить на следующие группы:

- охранные и охранно-пожарные системы;

- охранное телевидение;

- охранное освещение;

- средства физической защиты.

К средствам физической защиты относятся:

- ограждение и физическая изоляция,

- запирающие устройства,

- системы контроля доступа.

К системам контроля доступа относятся:

- системы, использующие различные карты и карточки, на которых помещается кодированная или открытая информация о владельце,

- системы опознавания по отпечаткам пальцев,

- системы опознавания по голосу,

- системы опознавания по почерку,

- система опознавания по геометрии рук.

Все устройства идентификации могут работать как отдельно, так и в комплексе.

Рекомендации по ограничению физического доступа к оборудованию связи.

Для достижения указанной цели следует применять аппаратуру, проверенную на отсутствие внедренных “закладок”, эксплуатируемую аппаратуру - пломбировать, ремонт аппаратуры производить только с привлечением доверенных специалистов под контролем владельца или сотрудника службы безопасности, исключить какие-либо инициативные переделки введенной в эксплуатацию аппаратуры обслуживающим персоналом или ремонтниками. Особое внимание следует обращать на легко заменяемые элементы. Например, кабель, соединяющий телефонный аппарат с аппаратом защиты (скремблером, шифратором) может быть заменен за несколько секунд, а его конструкция и габариты допускают установку весьма совершенной “закладки”. Такие элементы следует дополнительно закреплять и маркировать. Дополнительное крепление и маркировка должны быть незаметны для постороннего наблюдателя, но легко проверяться владельцем терминала или допущенным обслуживающим персоналом. Прокладка проводов, несущих сигналы незащищенной информации, должна выполняться скрыто, по возможности без разъемных соединений, функционально необходимые разъемы должны дополнительно фиксироваться или пломбироваться.

Для исключения перехвата информации по электромагнитным полям желательно применять аппаратуру, сертифицированную Гостехкомиссией России, выполняя указания по ее размещению. При использовании иной аппаратуры желательно провести инструментальную проверку возможности приема сигналов защищаемой информации в непосредственной близости (10 - 15 см) от аппаратуры.

Отходящие цепи должны быть максимально удалены от аппаратуры обработки информации. Кабели, шнуры, несущие сигнала защищаемой информации, и находящиеся вблизи аппаратуры отходящие цепи должны быть экранированы.

Поскольку применение сертифицированной аппаратуры и рекомендуемое размещение аппаратуры и кабелей в условиях коммерческого предприятия часто невыполнимы, полезным может быть размещение в составе абонентского терминала генераторов электромагнитного шума. При этом излучающие системы (антенны) генераторов должны быть максимально совмещены в пространстве с излучающими элементами аппаратуры.

В целом при организации рабочего места абонента защищенной связи следует придерживаться правил:

- На рабочем месте должен быть минимум аппаратуры и оборудования; только то, что совершенно необходимо для рабочего процесса.

- Установка всего оборудования и элементов интерьера должна предельно затруднять их перемещение и замену или внедрение посторонних предметов.

- На случай, если нарушение размещения, замена или внедрение нового предмета произойдет, должны быть приняты меры, делающие это изменение выявляемым и определены действия, следующие за таким выявлением.

- Должно быть максимально затруднено для злоумышленника наблюдение за рабочим процессом связи и ознакомление с системой и аппаратурой защиты информации.

Системы охраны периметров.

Современные электронные системы охраны весьма разнообразны и в целом достаточно эффективны. Однако большинство из них имеют общий недостаток: они не могут обеспечить раннее детектирование вторжения на территорию объекта. Такие системы, как правило, ориентированы на обнаружение нарушителя, который уже проник на охраняемую территорию или в здание. Это касается, в частности, систем видеонаблюдения; они зачастую с помощью устройства видеозаписи могут лишь подтвердить факт вторжения после того, как он уже произошел.

Квалифицированный нарушитель всегда рассчитывает на определенное временное “окно”, которое проходит от момента проникновения на объект до момента срабатывания сигнализации. Минимизация этого интервала времени является коренным фактором, определяющим эффективность любой охранной системы, и в этом смысле привлекательность периметральной охранной сигнализации неоспорима.

Периметральная граница объекта является наилучшим местом для раннего детектирования вторжения, т.к. нарушитель взаимодействует в первую очередь с физическим периметром и создает возмущения, которые можно зарегистрировать специальными датчиками. Если периметр представляет собой ограждение в виде металлической решетки, то ее приходится перерезать или преодолевать сверху; если это стена или барьер, то через них нужно перелезть; если это стена или крыша здания, то их нужно разрушить; если это открытая территория, то ее нужно пересечь.

Все эти действия вызывают физический контакт нарушителя с периметром, который предоставляет идеальную возможность для электронного обнаружения, т.к. он создает определенный уровень вибраций, содержащих специфический звуковой “образ” вторжения. При определенных условиях нарушитель может избегнуть физического контакта с периметром. В этом случае можно использовать “объемные” датчики вторжения, обычно играющие роль вторичной линии защиты.

Датчик любой периметральной системы реагирует на появление нарушителя в зоне охраны или определенные действия нарушителя. Сигналы датчика анализируются электронным блоком (анализатором или процессором), который, в свою очередь, генерирует сигнал тревоги при превышении заданного порогового уровня активности в охраняемой зоне.

Общие требования к периметральным системам.

Любая периметральная система охраны должна отвечать определенному набору критериев, некоторые из которых перечислены ниже:

- Возможность раннего обнаружения нарушителя - еще до его проникновения на объект

- Точное следование контурам периметра, отсутствие “мертвых” зон

- По возможности скрытая установка датчиков системы

- Независимость параметров системы от сезона (зима, лето) и погодных условий (дождь, ветер, град и т.д.)

- Невосприимчивость к внешним факторам “нетревожного” характера - индустриальные помехи, шум проходящего рядом транспорта, мелкие животные и птицы

- Устойчивость к электромагнитным помехам - грозовые разряды, источники мощных электромагнитных излучений и т.п.

Очевидно, что периметральная охранная система должна обладать максимально высокой чувствительностью, чтобы обнаружить даже опытного нарушителя. В то же время эта система должна обеспечивать по возможности низкую вероятность ложных срабатываний. Причины ложных тревог могут быть различными. Система может, например, среагировать при появлении в зоне охраны птиц или мелких животных. Сигнал тревоги может появиться при сильном ветре, граде или дожде. Кроме того, ложная тревога может возникнуть из-за “технологических” причин: неграмотный монтаж датчиков на ограде, неправильная настройка электронных блоков или просто неудовлетворительное инженерное состояние самой ограды, которая может, например, вибрировать при сильном ветре.

Сегодня рынок периметральных систем, как отечественных, так и импортных, весьма широк. Тем не менее, выбрать наиболее эффективную систему, отвечающую специфическим требованиям объекта, иногда бывает непросто. При выборе и проектировании системы нужно учитывать множество факторов - тип ограды, топографию и рельеф местности, возможность выделения полосы отчуждения, наличие растительности, соседство железных дорог, эстакад и автомагистралей, наличие линий электропередач.

Весьма важным фактором является квалификация и опыт организации, которая проектирует и монтирует периметральную систему охраны. Опыт показывает, что зачастую эффективность системы определяется не столько ее исходными техническими параметрами, сколько правильностью выбора и грамотностью ее монтажа.

Для оценки эффективности периметральных систем чаще всего используют специальные испытательные полигоны. Охранные системы там монтируют на стандартных оградах и оценивают их по специальным методикам, имитируя различные действия нарушителя - разрушение ограды, перелезание, подкоп и др.

Специфика применения периметральных систем.

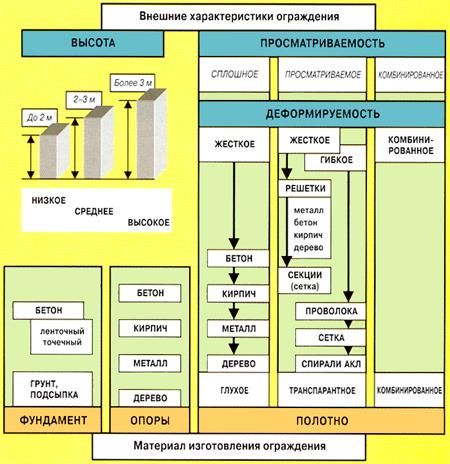

Особенность периметральных систем состоит в том, что обычно они конструктивно интегрированы с ограждением и генерируемые охранной системой сигналы в сильной степени зависят как от физико-механических характеристик ограды (материал, высота, жесткость и др.), так и от правильности монтажа датчиков (выбор места крепления, метод крепления, исключение случайных вибраций ограды и т.п.). Очень большое значение имеет правильный выбор типа охранной системы, наиболее адекватно отвечающей данному типу ограды.

Периметральные системы используют, как правило, систему распределенных или дискретных датчиков, общая протяженность которых может составлять несколько километров. Такая система должна обеспечивать высокую надежность при широких вариациях окружающей температуры, при дожде, снеге, сильном ветре. Поэтому любая система должна обеспечивать соответствующую автоматическую адаптацию к погодным условиям и возможность дистанционной диагностики.

Любая периметральная система должна легко интегрироваться с другими охранными системами, в частности, с системой видеонаблюдения.

Радиолучевые системы.

Такие системы содержат приемник и передатчик СВЧ сигналов, которые формируют зону обнаружения в виде вытянутого эллипсоида вращения (рис.1). Длина отдельной зоны охраны определятся расстоянием между приемником и передатчиком, а диаметр зоны варьируется от долей метра до нескольких метров.

Принцип действия таких систем основан на анализе изменений амплитуды и фазы принимаемого сигнала, возникающих при появлении в зоне постороннего предмета. Системы применимы там, где обеспечивается прямая видимость между приемником и передатчиком, т.е. профиль поверхности должен быть достаточно ровным и в зоне охраны должны отсутствовать кусты, крупные деревья и т.п.

Применяют радиолучевые системы как при установке вдоль оград, так и для охраны неогражденных участков периметров. Эти системы обычно рассчитаны на обнаружение нарушителя, который преодолевает рубеж охраны в полный рост или согнувшись.

Общим недостатком радиолучевых систем является наличие “мертвых” зон - чувствительность системы понижена вблизи приемника и передатчика, поэтому приемники и передатчики соседних зон должны устанавливаться с перекрытием в несколько метров. Кроме того, радиолучевые системы недостаточно чувствительны непосредственно над поверхностью земли (30 - 40 см), что может позволить нарушителю преодолеть рубеж охраны ползком.

Относительно широкая зона чувствительности системы обуславливает ограниченность ее применения на объектах, где возможно случайное попадание в зону обнаружения людей, транспорта и т.п. В таких ситуациях для предотвращения ложных срабатываний рекомендуется с помощью дополнительной ограды оборудовать предзонник.

Блоки радиолучевых систем устанавливают либо на грунте (с помощью специальных стоек), либо на ограде или стене здания. При установке системы на грунте требуется подготовить охраняемую зону - спланировать территорию, удалить кустарники, деревья и посторонние предметы. При эксплуатации необходимо периодически выкашивать траву и убирать снег. При значительной высоте снежного покрова (более 0,5 м) необходимо изменить высоту крепления блоков на стойках и провести их дополнительную юстировку.

Радиоволновые системы.

Чувствительным элементом такой системы является пара расположенных параллельно проводников (кабелей), к которым подключены соответственно передатчик и приемник радиосигналов. Вокруг проводящей пары (“открытой антенны”) образуется чувствительная зона, диаметр которой зависит от взаимного расположения проводников. При появлении человека в зоне чувствительности сигнал на выходе приемника изменяется и система генерирует сигнал тревоги.

При использовании радиоволновых систем на оградах, кабели устанавливают либо на специальных стойках на верхнем торце ограды, либо непосредственно на поверхности ограды.

Выпускаются модификации радиоволновых систем также для защиты неогражденных территорий. При этом кабели устанавливают в грунт на глубину 15 - 30 см. Такая система охраны является скрытой, но подвержена сильному влиянию погодных условий, снижающих стабильность ее параметров.

Преимущества радиоволновых систем перед лучевыми - независимость от профиля почвы и точное следование линии ограды.

Одно из наиболее известных отечественных охранных устройств радиоволнового типа - система “Уран-М”- разработка предприятия НИКИРЭТ (г. Заречный, Пензенская обл.). Двухпроводная линия (рис. 2.) закрепляется на вертикальных или наклонных кронштейнах (консолях), выполненных из диэлектрика (входят в комплект поставки). В качестве проводников используется провод полевой телефонной связи П-274М, обеспечивающий достаточную механическую прочность и стойкость к атмосферным воздействиям. Длина одной зоны охраны находится в пределах от 10 до 250 м. Расстояние между соседними кронштейнами обычно составляет 6...8 м, в районах с сильными ветрами его рекомендуется уменьшать до 3...4 м.

Для протяженных периметров используют несколько комплектов “Уран-М”. Для исключения влияния соседних зон предусмотрен режим взаимной синхронизации до 22 - 25 отдельных комплектов. Радиоволновые системы можно устанавливать практически на любых жестких оградах (кирпич, бетон, металл).

В состав системы “Уран-М” входят: задающий блок, подключаемый с одной стороны проводной линии, и блок обработки сигналов, подключаемый с другой стороны линии. Задающий блок формирует импульсный высокочастотный сигнал, создающий электромагнитное поле между проводниками. Зона обнаружения имеет в поперечном сечении вид эллипса, в фокусах которого расположены проводники. Расстояние между проводниками обычно составляет 0,4 м; при этом зона обнаружения имееть размер 0,5 х 0,8 м.

Система настраивается для детектирования объекта массой более 30 - 40 кг и не срабатывает при попадании в зону птиц или мелких животных. Система не срабатывает при движении транспорта на расстоянии более 3 м от чувствительных проводников. Напряжение питания 20...30 В, ток питания - не более 100 мА. Обеспечен режим дистанционного контроля работоспособности. Охранное устройство устойчиво к воздействию сильного дождя (до 40 мм/час), снега, града и ветра со скоростью до 20 м/сек. Электронные блоки имеют размеры 255 х 165 х 110 мм, они сохраняют работоспособность в температурном диапазоне от -40О до +40О. Конструкция блоков обеспечивает защиту от внешних электромагнитных помех и высокой влажности.

Инфракрасные системы

Активные лучевые ИК системы

Лучевые инфракрасные системы (их часто называют также линейными активными оптико-электронными извещателями) состоят из передатчика и приемника, располагаемых в зоне прямой взаимной видимости. Такой датчик формирует сигнал тревоги при прерывании луча, попадающего на фотоприемный блок. Отличительная особенность активных лучевых систем - возможность создания очень узкой зоны обнаружения. На практике сечение чувствительной зоны определяется размером используемых в оптических блоках линз. Это особенно важно для объектов, вокруг которых невозможно создать зону отчуждения. Однако, как и радиолучевые, ИК-лучевые системы могут применяться только на прямолинейных участках периметров или оград.

Основная проблема лучевых ИК-охранных приборов - ложные срабатывания при неблагоприятных атмосферных условиях (дождь, снегопад, туман), уменьшающих прозрачность среды. Надежность в таких случаях обеспечивают за счет многократного превышения энергии луча над минимальным пороговым значением, необходимым для срабатывания датчика.

Источником помех может быть также прямая засветка приемника солнечными лучами. Чаще сего это случается на закате или рассвете, когда солнце стоит низко над горизонтом. Согласно российским стандартам датчик должен сохранять работоспособность при естественной освещенности не менее 10000 лк и не менее 500 лк - от электрических осветительных приборов. Большинство современных отечественных и зарубежных лучевых датчиков имеют специальные средства фильтрации фонового излучения и отвечают указанным выше требованиям. Однако для обеспечения высокой помехозащищенности от засветки очень важно правильно юстировать датчик при его настройке и выполнять все рекомендации изготовителя по монтажу.

Кроме того, ИК системы могут срабатывать при попадании в луч птиц, листьев и веток деревьев или др. Для повышения устойчивости и надежности ИК-лучевых систем их делают многолучевыми (обычно используют 2 или 4 независимых луча), а также применяют схемы автоматической обработки сигналов, минимизирующие влияние внешней среды.

Специальные меры принимают для сохранения работоспособности датчиков в зимних условиях, при возможности обмерзания или налипания снега на оптические поверхности блоков. Достаточно надежными методами борьбы с указанными явлениями служат специальные козырьки на оптических фильтрах и внутренние обогреватели оптико-электронных блоков.

Пассивные ИК системы

Такие “однопозиционные” системы представляют собой пассивные ИК-детекторы с пространственной диаграммой чувствительности в виде луча. Они проще в монтаже и настройке, чем двухпозционные ИК-лучевые системы и используются в основном там, где нужно перекрыть короткие участки периметра - зоны въезда транспорта, разрывы в ограждениях, ворота, оконные проемы и т.п. Для таких датчиков характерно большее поперечное сечение чувствительной зоны, чем для лучевых оптических датчиков.

Для повышения устойчивости к внешним факторам и снижения частоты ложных срабатываний периметральные ИК-детекторы иногда конструктивно объединяют с СВЧ-датчиками. Два канала обнаружения - пассивный инфракрасный и радиоволновой - позволяют обеспечить высокую обнаруживающую способность при хорошей устойчивости к помехам. Датчик снабжен тройной системой самодиагностики; он имеет специальный активный оптический датчик, сигнализирующей о попытке умышленной блокировки прибора путем перекрытия чувствительной зоны. Микропроцессор с памятью событий позволяет выбирать оптимальный алгоритм обнаружения вторжения в различных окружающих условиях.

Оптоволоконные системы

Оптоволоконные кабели, используемые обычно для передачи информации, можно использовать также и в качестве датчиков для периметральных охранных систем. Деформация оптоволоконного кабеля изменяет его оптические параметры (показатель преломления и др.) и, как следствие, характеристики прошедшего через волокно лазерного излучения. В силу специфики используемых физических принципов оптоволоконные системы отличаются очень малой восприимчивостью к любым электромагнитным помехам, что позволяет использовать их в неблагоприятной электрофизической обстановке.

Оптоволоконные кабели проявляют несколько физических эффектов, позволяющих применять их в качестве периметральных датчиков. Во всех случаях к одному концу кабеля подключен миниатюрный полупроводниковый лазер, генерирующий когерентное излучение. Противоположный конец кабеля состыкован с фотодиодом (приемником), преобразующим оптический сигнал в электрический. Анализатор сравнивает принимаемый сигнал с эталонным, который соответствует невозмущенному состоянию сенсора, и детектирует внешние воздействия на периметр (смещения, вибрации или сжатия кабеля).

Емкостные системы охраны периметров

Датчик емкостной системы представляет собой один или несколько металлических электродов, укрепленных на изоляторах вдоль ограды, и является, по сути дела, антенной системой. Такая система часто выполняется в виде металлического козырька и устанавливается с помощью специальных стоек и изоляторов на уже существующем ограждении. Наиболее эффективны на объектах, оборудованных прочными жесткими оградами (железобетонные плиты, кирпичные стены, сварные металлические панели и т.п.).

На рис. 3 показана конструкция антенной системы емкостного датчика в виде декоративной металлической решетки, укрепленной на бетонной стене. Все секции решетки соединены в общий электрический контур и изолированы от основной ограды.

Антенная система подключается к электронному блоку, генерирующему электрический сигнал и измеряющему емкость антенной системы. Когда человек приближается к электродам или касается их, емкость антенной системы изменяется, что регистрируется электронным блоком, выдающим сигнал тревоги.

Конфигурация зоны обнаружения определяется методом крепления электродов. При установке основного электрода вдоль верхнего торца ограды система эффективно регистрирует лишь попытки перелезания. Если электроды смонтированы вдоль средней линии ограды, то система срабатывает уже при приближении нарушителя к периметру.

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http://allbest.ru

Инженерно-техническая защита объектов

На вооружении промышленных шпионов, недобросовестных конкурентов и просто злоумышленников находятся самые разнообразные средства проникновения на объекты противоправных интересов и получения конфиденциальной информации. В этих условиях в интересах обеспечения информационной безопасности необходимы адекватные по ориентации, функциональному назначению и другим характеристикам технические средства защиты охраняемых секретов.

Инженерно-техническая защита (ИТЗ) по определению -- это совокупность специальных органов, технических средств и мероприятий по их использованию в интересах защиты конфиденциальной информации.

Многообразие целей, задач, объектов защиты: и проводимых мероприятий предполагает рассмотрение некоторой системы классификации средств по виду, ориентации и другим характеристикам.

Например, средства инженерно-технической защиты можно рассматривать по объектам их воздействия. В этом плане они могут применяться для защиты людей, материальных средств, финансов, информации.

Многообразие классификационных характеристик позволяет рассматривать инженерно-технические средства по объектам воздействия, характеру мероприятий, способам реализации, масштабу охвата, классу средств злоумышленников, которым оказывается противодействие со стороны службы безопасности.

По функциональному назначению средства инженерно-технической защиты делятся на следующие группы:

Физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации (рис. 16) и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий;

Аппаратные средства. Сюда входят приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В практике деятельности предприятия находит широкое применение самая различная аппаратура, начиная с телефонного аппарата до совершенных автоматизированных систем, обеспечивающих производственную деятельность. Основная задача аппаратных средств -- обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности;

Программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбора, накопления, хранения, обработки и передачи) данных;

Криптографические средства-- это специальные математические и алгоритмические средства защиты информации, передаваемой по системам и сетям связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов шифрования.

Аппаратные средства и методы защиты распространены достаточно широко. Однако из-за того, что они не обладают достаточной гибкостью, часто теряют свои защитные свойства при раскрытии их принципов действия и в дальнейшем не могут быть используемы.

Программные средства и методы защиты: надежны и период их гарантированного использования без перепрограммирования значительно больше, чем аппаратных.

Криптографические методы занимают важное место и выступают надежным средством обеспечения защиты информации на длительные периоды.

Очевидно, что такое деление средств защиты информации достаточно условно, так как на практике очень часто они: и взаимодействуют и реализуются в комплексе в виде программно-аппаратных модулей с широким использованием алгоритмов закрытия информации.

2. Физические средства защиты

Физические средства защиты -- это разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников.

К физическим средствам относятся механические, электромеханические электронные, электронно-оптические, радио- и радиотехнические и другие устройства для воспрещение несанкционированного доступа (входа выхода) проноса (выноса) средств и материалов и других возможна видов преступных действий (рис. 17).

Эти средств применяются для решения следующих задач:

охрана территории предприятия и наблюдение за ней;

охрана зданий» внутренних помещений и контроль за ними;

охрана оборудования, продукции, финансов и информации;

осуществление контролируемого доступа в здания и помещения.

Все физические средства защиты объектов можно разделить на три категории: средства предупреждения средства обнаружения и системы ликвидации угроз. Охранив сигнализация и охранное телевидение, например, относятся к средствам обнаружения угроз; заборы вокруг объектов -- это средства предупреждения несанкционированного проникновения на территорию, а усиленные двери, стены, потолки, решетки на окнах и другие меры служат защитой и от проникновения и от других преступных действий (подслушивание, обстрел, бросание гранат и взрывпакетов и т.д.) Средства пожаротушения относятся к системам ликвидации угроз.

В общем плане по физической природе и функциональному назначению все средства этой категории можно разделить на следующие группы:

охранные и охранно-пожарные системы;

охранное телевидение;

охранное освещение;

средства физической защиты.

Охранные системы

Охранные системы и средства охранной сигнализации предназначены для обнаружения различных видов угроз: попыток проникновения на объект защиты, в охраняемые зоны и помещения, попыток проноса (выноса) оружия, средств промышленного шпионажа, краж материальных и финансовых ценностей и других действий; оповещения сотрудников охраны или персонала объекта о появлении угроз и необходимости усиления контроля доступа на объект, территорию, в здания и помещения.

Важнейшими элементами охранных систем являются датчики, обнаруживающие появление угрозы. Характеристики и принципы работы датчиков определяют основные параметры и практические возможности охранных систем.

Уже разработано и широко используется значительное количество самых разнообразных датчиков как по принципам обнаружения различных физических полей, так и по тактическому использованию.

Эффективность работы системы охраны и охранной сигнализации в основном определяется параметрами и принципом работы датчиков. На сегодня известны датчики следующих типов: механические выключатели, проволока с выключателем, магнитный выключатель, ртутный выключатель, коврики давления, металлическая фольга, проволочная сетка, шифроволновый датчик, ультразвуковой датчик, инфракрасный датчик, фотоэлектрический датчик, акустический датчик, вибрационный датчик, индуктивный датчик, емкостный датчик и другие.

Каждый тип датчика реализует определенный вид защиты: точечная защита, защита по линии, защита по площади или защита по объему. Механические датчики ориентированы на защиту линии, коврики давления -- на точечное обнаружение, а инфракрасные находят широкое применение по площади и по объему.

Датчики посредством тех или иных каналов связи соединены с контрольно-приемным устройством пункта (или поста) охраны и средствами тревожного опо вещения.

Каналами связи в системах охранной сигнализации могут быть специально проложенные проводные или кабельные линии, телефонные линии объекта, линии связи трансляции, системы освещения или радиоканалы. Выбор каналов определяется возможностями объекта.

Важным объектом охранной системы являются средства тревожного оповещения: звонки, лампочки, сирены, подающие постоянные или прерываемые сигналы о появлении угрозы.

По тактическому назначению охранные системы подразделяются на системы охраны:

периметров объектов;

помещений и проходов в служебных и складских зданиях;

сейфов, оборудования, основных и вспомогательных технических средств;

авто транспорта;

¦ персонала, в том числе и личного состава охраны, и другие. К средствам физической защиты относятся:

естественные и искусственные барьеры;

особые конструкции периметров, проходов, оконных и дверных переплетов, помещений, сейфов, хранилищ;

зоны безопасности.

Естественные и искусственные барьеры служат для противодействия незаконному проникновению на территорию объекта. Однако основная защитная нагрузка ложится все-таки на искусственные барьеры -- такие, как заборы и другие виды ограждений. Практика показывает, что ограждения сложной кон -фигурации способны задержать злоумышленника на достаточно большое время. На сегодня насчитывается значительный арсенал таких средств: от простых сетчатых до сложных комбинированных ограждений, оказывающих определенное отпугивающее воздействие на нарушителя.

Особые конструкции периметров, проходов, оконных переплетов, помещений, сейфов, хранилищ являются обязательными с точки зрения безопасности для любых организаций и предприятий. Эти конструкции должны противостоять любым способам физического воздействия со стороны криминальных элементов: механическим деформациям, разрушению сверлением, термическому и механическому резанию,

взрыву; несанкционированному доступу путем подделки ключей, угадывания кода и т. д. Одним из главных технических средств защиты про хо дов, помещений, сейфов и хранилищ являются замки. Они бывают простыми (с ключами), кодовыми (в том числе и с временной задержкой на открывание) и с программными устройствами, открывающие двери и сейфы только в определенные часы.

Зоны безопасности. Важнейшим средством физической защиты является планировка объекта, его зданий и помещений по зонам безопасности, которые учитывают степень важности различных частей объекта с точки зрения нанесения ущерба от различного вида угроз. Оптимальное расположение зон безопасности и размещение в них эффективных технических средств обнаружения, отражения и ликвидации последствий противоправных действий составляет основу концепции инженерно-технической защиты объекта.

Зоны безопасности должны располагаться на объекте последовательно, от забора вокруг территории объекта до хранилищ ценностей, создавая цепь чередующихся друг за другом препятствий (рубежей), которые придется преодолевать злоумышленнику. Чем сложнее и надежнее препятствие на его пути, тем больше времени потребуется на преодоление каждой зоны и тем больше вероятность того, что расположенные в каждой зоне средства обнаружения (охранные посты, охранная сигнализация и охранное телевидение) выявят наличие нарушителя и подадут сигнал тревоги.

Основу планировки и оборудования зон безопасности объекта составляет принцип равнопрочности границ зон безопасности. Суммарная прочность зон безопасности будет оцениваться наименьшей из них.

Охранное телевидение

Одним из распространенных средств охраны является охранное телевидение. Привлекательной особенностью охранного телевидения является возможность не только отметить нарушение режима охраны объекта, но и контролировать обстановку вокруг него в динамике ее развития, определять опасность действий, вести скрытое наблюдение и производить видеозапись для последующего анализа правонарушения как с целью анализа, так и для привлечения к ответственности нарушителя.

Источниками изображения (датчиками) в системах охранного телевидения являются видеокамеры. Через объектив изображение злоумышленника попадает на светочувствительный элемент камеры, в котором оно преобразуется в электрический сигнал, поступающий затем по специальному коаксиальному кабелю на монитор и при необходимости -- на видеомагнитофон.

Видеокамера является наиболее важным элементом системы охранного телевидения, так как от ее характеристик зависит эффективность и результативность всей системы контроля и наблюдения. В настоящее время разработаны и выпускаются самые разнообразные модели, различающиеся как по габаритам, так и по возможностям и по конструктивному исполнению.

Вторым по значимости элементом системы охранного телевидения является монитор. Он должен быть согласован по параметрам с видеокамерой. Часто используется один монитор с несколькими камерами, подсоединяемыми к нему поочередно средствами автоматического переключения по определенному регламенту.

В некоторых системах телевизионного наблюдения предусматривается возможность автоматического подключения камеры, в зоне обзора которой произошло нарушение. Используется и более сложное оборудование, включающее средства автоматизации, устройства одновременного вывода нескольких изображений, детекторы движения для подачи сигнала тревоги при выявлении каких-либо изменений в изображении.

Охранное освещение

Обязательной составной частью системы защиты любого объекта является охранное освещение. Различают два вида охранного освещения -- дежурное и тревожное.

Дежурное освещение предназначается для постоянного использования в нерабочие часы, в вечернее и ночное время как на территории объекта, так и внутри здания.

Тревожное освещение включается при поступлении сигнала тревоги от средства охранной сигнализации. Кроме того, по сигналу тревоги в дополнение к освещению могут включаться и звуковые приборы (звонки, сирены и пр.).

Сигнализация и дежурное освещение должны иметь резервное электропитание на случай аварии или выключения электросети.

Ограждения и физическая изоляция

В последние годы большое внимание уделяется созданию систем физической защиты, совмещенных с системами сигнализации. Так, известна электронная система сигнализации для использования с проволочным заграждением. Система состоит из электронных датчиков и микропроцессора, управляющего облаком обработки данных. Заграждение длиной до 100 м может устанавливаться на открытой местности или размещаться на стенах, чердаках и имеющихся оградах. Устойчивые к воздействию окружающей среды датчики монтируются на стойках, кронштейнах. Проволочное заграждение состоит из 32 горизонтально натянутых стальных нитей, в средней части каждой из которых крепится электромеханический датчик, преобразующий изменение натяжения нитей в электрический сигнал.

Превышение пороговой величины напряжения, программируемое по амплитуде для каждого датчика отдельно, вызывает сигнал тревоги. Связь системы с центральным пунктом управления и контроля осуществляется с помощью мультиплексора. Микропроцессор автоматически через определенные интервалы времени проверяет работу компонентов аппаратуры и программных средств и -- в случае установления отклонений -- подает соответствующий сигнал.

Подобные и ряд других аналогичных систем физической защиты могут использоваться для защиты объектов по периметру в целях обнаружения вторжения на территорию объекта.

Используются системы из сетки двух волоконно-оптических кабелей, по которым передаются кодированные сигналы инфракрасного диапазона. Если в сетке нет повреждений, то сигналы поступают на приемное устройство без искажений. Попытки повреждения сетки приводят к обрывам или деформации кабелей, что вызывает сигнал тревоги. Оптические системы отличаются низким уровнем ложных тревог, вызванных воздействием на нее мелких животных, птиц, изменением погодных условий и высокой вероятностью обнаружения попыток вторжения.

Следующим видом физической защиты является защита элементов зданий и помещений. Хорошую физическую защиту оконных проемов помещений обеспечивают традиционные металлические решетки, а также специальное остекление на основе пластических масс, армированных стальной проволокой. Двери и окна охраняемого помещения оборудуются датчиками,

срабатывающими при разрушении стекол, дверей, но не реагирующими на их колебания, вызванные другими причинами. Срабатывание датчиков вызывает сигнал тревоги.

Среди средств физической защиты особо следует отметить средства защиты ПЭВМ от хищения и проникновения к их внутренним компонентам. Для этого используют металлические конструкции с клейкой подставкой, которая обеспечивает сцепление с поверхностью стола с силой в 2500 -- 2700 кг/см. Это исключает изъятие или перемещение ПЭВМ без нарушения целостности поверхности стола. Перемещение ПЭВМ возможно только с использованием специальных ключей и инструментов.

Запирающие устройства

Запирающие устройства и специальные шкафы занимают особое место в системах ограничения доступа, поскольку они несут в себе признаки как систем физической защиты, так и устройств контроля доступа. Они отличаются большим разнообразием и предназначены для защиты: документов, материалов, магнитных и фотоносителей и даже технических средств: ПЭВМ, калькуляторов, принтеров, ксероксов и других.

Выпускаются специальные металлические шкафы для хранения ПЭВМ и другой техники. Такие шкафы снабжаются надежной двойной системой запирания: замком ключевого типа и трех -- пятизначным комбинированным замком. Фирмы утверждают, что такие шкафы обладают прочностью и надежностью, достаточными для защиты от промышленного шпионажа.

Выпускаются замки с программируемым временем открывания с помощью механических или электронных часов.

Системы контроля доступа

Регулирование доступа в помещения или здания осуществляется прежде всего посредством опознавания службой охраны или техническими средствами.

Контролируемый доступ предполагает ограничение круга лиц, допускаемых в определенные защищаемые зоны, здания, помещения, и контроль за передвижением этих лиц внутри них.

Основанием допуска служит определенный метод опознавания и сравнения с разрешительными параметрами системы. Имеется

весьма широкий спектр методов опознавания уполномоченных лиц на право их доступа в помещения, здания, зоны.

На основе опознавания принимается решение о до пуске лиц, имеющих на это право, или запрещение -- для не имеющих его. Наибольшее распространение получили атрибутные и персональные методы опознавания.

К атрибутным способам относятся средства подтверждения полномочий, такие, в частности, как документы (паспорт, удостоверение), карты (фотокарточки, карты с магнитными, электрическими, механическими идентификаторами и т. д.) и иные средства (ключи, сигнальные элементы: и т.д.). Заметим, что эти средства в значительной мере подвержены различного рода подделками и мошенничеству.

Персональные методы -- это методы определения лица по его независимым показателям: отпечаткам пальцев, геометрии рук, особенностям глаз. Персональные характеристики бывают статические и динамические. К последним относятся пульс, давление, кардиограммы, речь, почерк и другие.

Персональные способы наиболее привлекательные. Во-первых, они полно описывают каждого отдельного человека. Во -вторых, невозможно или крайне трудно подделать индивидуальные характеристики.

Статические способы включают анализ физических характеристик -- таких, как отпечатки пальцев, особенности геометрии рук и другие. Они достаточно достоверны и обладают малой вероятностью ошибок.

Динамические же способы используют изменяющиеся во времени опознавательные характеристики.

Характеристики, зависящие от привычек и навыков, являются не только наиболее простыми для подделок, но и наиболее дешевыми с точки зрения практической реализации.

Способы опознавания, основанные на чем -либо запоминаемом (код, пароль), могут применяться в случаях наиболее низких требований к безопасности, так как часто эта информация записывается пользователями на различных бумажках, в записных книжках и других носителях, что при их доступности другим может свести на нет все усилия по безопасности. Кроме того, имеется реальная возможность подсмотреть, подслушать или получить эту информацию другим путем (насилие, кража и т. д.).

Способ опознавания человеком (вахтер, часовой) не всегда надежен из-за так называемого «человеческого фактора»,

заключающегося в том, что человек подвержен влиянию многих внешних условий (усталость, плохое самочувствие, эмоциональный стресс, подкуп). В противовес этому находят широкое применение технические средства опознавания, такие, например, как идентификационные карты, опознавание по голосу, почерку, пальцам и др.

Простейший и наиболее распространенный метод идентификации использует различные карты и карточки, на которых помещается кодированная или открытая информация о владельце, его полномочиях и другое.

Обычно это пластиковые карты типа пропусков или жетонов. Карты вводятся в читающее устройство каждый раз, когда требуется войти или выйти из охраняемого помещения или получить доступ к чему-нибудь (сейфу, камере, терминалу).

Существует много разновидностей устройств опознавания и идентификации личности, использующих подобные карты. Одни из них оптическим путем сличают фотографии и другие идентификационные элементы, другие -- магнитные поля.

Системы опознавания по отпечаткам пальцев. В основу идентификации положено сравнение относительного положения окончаний и разветвлений линий отпечатка. Поисковая система ищет на текущем изображении контрольные элементы, определенные при исследовании эталонного образца. Для идентификации одного человека считается достаточным определение координат 12 точек.

Эти системы, естественно, весьма сложны и рекомендуются к использованию на объектах, требующих надежной защиты.

Системы опознавания по голосу. Существует несколько способов выделения характерных признаков речи человека: анализ кратковременных сегментов, контрольный анализ, выделение статистических характеристик. Следует отметить, что теоретически вопросы идентификации по голосу разработаны достаточно полно, но промышленное производство пока налажено слабо.

Системы опознавания по почерку считаются наиболее удобными для пользователя. Основным принципом идентификации по почерку является постоянство подписи каждого индивидуума, хотя абсолютного совпадения не бывает.

Система опознавания по геометрии рук. Для идентификации применяют анализ комбинации линий сгибов пальцев и ладони, линий складок, длины и толщины пальцев и других.

Технически это реализуется путем наложения руки на матрицу фотоячеек. Рука освещается мощной лампой, производится регистрация сигналов с ячеек, несущих информацию о геометрии.

Все устройства идентификации человека могут работать как отдельно, так и в комплексе. Комплекс может быть узкоспециальным или многоцелевым, при котором система выполняет функции охраны, контроля, регистрации и сигнализации. Такие системы являются уже комплексными. Комплексные системы обеспечивают:

допуск на территорию предприятия по карточке (пропуску), содержащей индивидуальный машинный код;

блокирование прохода при попытках несанкционированного прохода (проход без пропуска, проход в спецподразделения сотрудников, не имеющих допуска);

возможность блокирования прохода для нарушителей графика работы (опоздание, преждевременный уход и т.д.);

открытие зоны прохода для свободного выхода по команде вахтера;

проверку кодов пропусков на задержание их предъявителей на КПП по указанию оператора системы;

регистрацию времени пересечения проходной и сохранение его в базе данных персональной ЭВМ;

обработку полученных данных и формирование различных документов (табель рабочего времени, суточный рапорт, ведомость нарушителей трудовой дисциплины и т. д.), что позволяет иметь оперативную информацию о нарушителях трудовой дисциплины, отработанном времени;

оперативную корректировку информации базы данных с доступом по паролю;

распечатку табелей рабочего времени по произвольной группе сотрудников (предприятие в целом, структурное подразделение, отдельно выбранные сотрудники);

распечатку списков нарушителей графика рабочего времени с конкретными данными о нарушении;

текущий и ретроспективный анализ посещения сотрудниками подразделений, передвижения сотрудников через КПП, выдачу списочного состава присутствовавших или отсутствовавших в подразделении или на предприятии для произвольно выбранного момента времени (при условии хранения баз данных за прошлые периоды);

¦ получение оперативной информации абонентами локальной сети в случае сетевой реализации системы.

Физические средства являются первой преградой для злоумышленника при реализации имзаходовых методов доступа.

3. Аппаратные средства защиты

К аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации.

Аппаратные средства защиты: информации применяются для решения следующих задач:

проведение специальных исследований технических средств обеспечения производственной деятельности на наличие возможных каналов утечки информации;

выявление каналов утечки информации на разных объектах и в помещениях;

локализация каналов утечки информации;

поиск и обнаружение средств промышленного шпионажа;

противодействие несанкционированному доступу к источникам конфиденциальной информации и другим действиям.

По функциональному назначению аппаратные средства могут быть классифицированы на средства обнаружения, средства поиска и детальных измерений, средства активного и пассивного противодействия. При этом по своим техническим возможностям средства защиты информация могут быть общего назначения, рассчитанные на использование непрофессионалами с целью получения предварительных (общих) оценок, и профессиональные комплексы, позволяющие проводить тщательный поиск, обнаружение и прецизионные измерения все характеристик средств промышленного шпионажа. В качестве примера первых можно рассмотреть группу индикаторов электромагнитных излучений типа ИП, обладающих широким спектром принимаемых сигналов и довольно низкой чувствительностью. В качестве второго примера

Комплекс для обнаружения и пеленгования радиозакладок, предназначенный для автоматического обнаружения и определения местонахождения радиопередатчиков, радиомикрофонов, телефонных закладок и сетевых радиопередатчиков. Это уже сложный современный поисков -обнаружительный профессиональный комплекс. Таким является, например, комплекс «Дельта», который обеспечивает:

достоверное обнаружение практически любых из имеющихся в продаже радиомикрофонов, радиостетоскопов, сетевых и телефонных передатчиков, в том числе и с инверсией спектра;

автоматическое определение места расположения микрофонов в объеме контролируемого помещения.

В состав комплекса входит радиоприемное устройство AR-3000 и ПЭВМ.

Поисковую аппаратуру можно подразделить на аппаратуру поиска средств съема информации и исследования: каналов ее утечки.

Аппаратура первого типа направлена на поиск и локализацию уже внедренных злоумышленниками средств несанкционированного доступа Аппаратура второго типа предназначается для выявления каналов утечки информации.

Примером такого комплекса может служить комплекс «Зарница», обеспечивающий измерение параметров побочных электромагнитных излучений в диапазоне частот от 10 Кгц до 1 Ггц. Обработка результатов измерений осуществляется на ПЭВМ в соответствии с действующими нормативно-методическими Документами Гостехкомиссии при Президенте РФ. Определяющими для такого рода систем являются оперативность исследования и надежность полученных результатов.

Использование профессиональной поисковой аппаратуры требует высокой квалификации оператора. Как в любой области техники, универсальность той или иной аппаратуры приводит к снижению ее пара метров по каждой отдельной характеристике.

С другой стороны, существует огромное количество различных по физической природе каналов утечки информации, а также физических принципов, на основе которых работают системы несанкционированного доступа. Эти факторы обусловливают многообразие поисковой аппаратуры, а ее сложность определяет высокую стоимость каждого прибора. В связи с этим достаточный комплекс поискового оборудования могут позволить себе иметь структуры, постоянно проводящие соответствующие обследования. Это либо крупные службы безопасности, либо специализированные фирмы, оказывающие услуги сторонним организациям.

Конечно, описанное выше не является аргументом для отказа от использования средств поиска самостоятельно. Но эти средства в большинстве случаев достаточно просты и позволяют проводить профилактические мероприятия в промежутке между серьезными поисковыми обследованиями.

В особую группу выделяются аппаратные средства защиты: ЭВМ и коммуникационных систем на их базе.

Аппаратные средства защиты: применяются как в отдельных ПЭВМ, так и на различных уровнях и участках сети: в центральных процессорах ЭВМ, в их оперативных ЗУ (ОЗУ), контроллерах ввода-вывода, внешних ЗУ, терминалах и т. д.

Для защиты центральных процессоров (ЦП) применяется кодовое резервирование -- создание дополнительных битов в форматах машинных команд (разрядов секретности) и резервных регистров (в устройствах ЦП). Одновременно предусматриваются два возможных режима работы процессора, которые отделяют вспомогательные операции от операций непосредственного решения задач пользователя. Для этого служит специальная система прерывания, реализуемая аппаратными средствами.

Одной из мер аппаратной защиты: ЭВМ и информационных сетей является ограничение доступа к оперативной памяти с помощью установления границ или полей. Для этого создаются регистры контроля и регистры защиты данных. Применяются также дополнительные биты четности -- разновидность метода кодового резервирования.

Для обозначения степени конфиденциальности программ и данных, категорий пользователей используются биты, называемые битами конфиденциальности (это два-три дополнительных разряда, с помощью которых кодируются категории секретности пользователей, программ и данных).

Программы и данные, загружаемые в ОЗУ, нуждаются в защите, гарантирующей их от несанкционированного доступа. Часто используются биты четности, ключи, постоянная специальная память. При считывании из ОЗУ необходимо, чтобы программы не могли быть уничтожены несанкционированными действиями пользователей или вследствие выхода аппаратуры из строя. Отказы должны своевременно выявляться и устраняться, чтобы предотвратить исполнение искаженной команды ЦП и потери информации.

Для предотвращения считывания оставшихся после обработки данных в ОЗУ применяется специальная схема стирания. В этом случае формируется команда на стирание ОЗУ и указывается адрес блока памяти, который должен быть освобожден от информации. Эта схема записывает нули или какую-нибудь другую последовательность символов во все ячейки данного блока памяти, обеспечивая надежное стирание ранее загруженных данных.

Аппаратные средства защиты: применяются и в терминалах пользователей. Для предотвращения утечки информации при подключении незарегистрированного терминала необходимо перед выдачей запрашиваемых данных осуществить идентификацию (автоматическое определение кода или номера) терминала, с которого поступил запрос. В многопользовательском режиме этого терминала идентификации его недостаточно. Необходимо осуществить аутентификацию пользователя, то есть установить его подлинность и полномочия. Это необходимо и потому, что разные пользователи, зарегистрированные в системе, могут иметь доступ только к отдельным файлам и строго ограниченные полномочия их использования.

Для идентификации терминала чаще всего применяется генератор кода, включенный в аппаратуру терминала, а для аутентификации пользователя -- такие аппаратные средства, как ключи, персональные кодовые карты, персональный идентификатор, устройства распознавания голоса пользователя или формы его пальцев. Но наиболее распространенными средствами аутентификации являются пароли, проверяемые не аппаратными, а программными средствами опознавания.

Аппаратные средства защиты информации -- это различные те хнические устройства, системы и сооружения, предназначенные для защиты информации от разглашения, утечки и несанкционированного доступа.

4. Программные средства защиты

Системы защиты компьютера от чужого вторжения весьма разнообразны и классифицируются, как:

средства собственной защиты, предусмотренные общим программным обеспечением;

средства защиты в составе вычислительной системы;

средства защиты с запросом информации;

средства активной защиты;

средства пассивной защиты и другие.

Основные направления использования программной защиты информации. Можно выделить следующие направления использования программ для обеспечения безопасности конфиденциальной информации, в частности такие:

защита информации от несанкционированного доступа;

защита информации от копирования;

защита программ от копирования;

защита программ от вирусов;

защита информации от вирусов;

программная защита каналов связи.

По каждому из указанных направлений имеется достаточное количество качественных, разработанных профессиональными организациями и распространяемых на рынках программных продуктов.

Программные средства защиты: имеют следующие разновидности специальных программ:

идентификации технических средств, файлов и аутентификации пользователей;

регистрации и контроля работы технических средств и пользователей;

обслуживания режимов обработки информации ограниченного пользования;

защиты: операционных средств ЭВМ и прикладных программ пользователей;

уничтожения информации в защитные устройства после использования;

сигнализирующих нарушения использования ре -сурсов;

вспомогательных программ защиты: различного на -значения (рис. 22).

Идентификация технических средств и файлов, осуществляемая программно, делается на основе анализа регистрационных номеров различных компонентов и объектов информационной системы и сопоставления их со значениями адресов и паролей, хранящихся в защитном устройстве системы управления. Для обеспечения надежности защиты с помощью паролей работа системы защиты организуется таким образом, чтобы вероятность раскрытия секретного пароля и установления соответствия тому или иному идентификатору файла или терминала была как можно меньше. Для этого надо периодически менять па роль, а число символов в нем установить достаточно большим.

Эффективным способом идентификации адресуемых элементов и аутентификации пользователей является алгоритм запросно-ответного типа, в соответствии с которым система защиты выдает пользователю запрос на пароль, после чего он должен дать на него определенный ответ. Так как моменты ввода запроса и ответа на него непредсказуемы, это затрудняет процесс отгадывания пароля, обеспечивая тем самым более высокую надежность защиты.

Получение разрешения на доступ к тем или иным ресурсам можно осуществить не только на основе использования секретного пароля и последующих процедур аутентификации и идентификации. Это можно сделать более детальным способом, учитывающим различные особенности режимов работы пользователей, их полномочия, категории запрашиваемых данных и ресурсов. Этот способ реализуется специальными программами, анализирующими соответствующие характеристики пользователей, содержание заданий, параметры технических и программных средств, устройств памяти.

Поступающие в систему защиты конкретные данные, относящиеся к запросу, сравниваются в процессе работы программ защиты с данными, занесенными в регистрационные секретные таблицы (матрицы). Эти таблицы, а также программы их формирования и обработки хранятся в зашифрованном виде и находятся под особым контролем администратора (администра -торов) безопасности информационной сети.

Для разграничения обращения отдельных пользователей к вполне определенной категории информации применяются индивидуальные меры секретности этих файлов и особый контроль доступа к ним пользо вателей. Гриф секретности может формироваться в виде трехразрядных кодовых слов, которые хранятся в самом файле или в специальной таблице. В этой же таблице записываются идентификатор пользователя, создавшего данный файл, идентификаторы терминалов, с которых может быть осуществлен доступ к файлу, идентификаторы пользователей, которым разрешен доступ к данному файлу, а также их права на пользование файлом (считывание, редактирование, стирание, обновление, исполнение и т. д.). Важно не допустить взаимовлияния пользователей в процессе обращения к файлам. Если, например, одну и ту же запись имеют право редактировать несколько пользователей, то каждому из них необходимо сохранить именно его вариант редакции (делается несколько копий записей с целью возможного анализа и установления полномочий).

Защита информации от несанкционированного доступа

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Основные функции, которые должны осуществляться программными средствами, это:

идентификация субъектов и объектов;

разграничение (иногда и полная изоляция) доступа к вычислительным ресурсам и информации;

контроль и регистрация действий с информацией и программами.

Процедура идентификации и подтверждения подлинности предполагает проверку, является ли субъект, осуществляющий доступ (или объект, к которому осуществляется доступ), тем, за кого себя выдает. Подобные проверки могут быть одноразовыми или периодическими (особенно в случаях продолжительных сеансов работы). В процедурах идентификации используются различные методы.

простые, сложные или одноразовые пароли;

обмен вопросами и ответами с администратором;

ключи, магнитные карты, значки, жетоны;

средства анализа индивидуальных характеристик (голоса, отпечатков пальцев, геометрических параметров рук, лица);

специальные идентификаторы или контрольные суммы для аппаратуры, программ, данных

Наиболее распространенным методом идентификации является парольная идентификация.

Практика показала, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, пароль можно перехватить, а то и просто разгадать.

Для защиты самого пароля выработаны определенные рекомендации, как сделать пароль надежным:

пароль должен содержать по крайней мере восемь символов. Чем меньше символов содержит пароль, тем легче его разгадать;

не используйте в качестве пароля очевидный набор символов, например ваше имя, дату рождения, имена близких или наименования ваших программ. Лучше всего использовать для этих целей неизвестную формулу или цитату;

если криптографическая программа позволяет, введите в пароль по крайней мере один пробел, небуквенный символ или прописную букву; не называйте никому ваш пароль, не записывайте его. Если вам пришлось нарушить эти правила, спрячьте листок в запираемый ящик;

чаще меняйте пароль,

не вводите пароль в процедуру установления диалога или макрокоманду.

Помните, что набранный на клавиатуре пароль часто сохраняется в последовательности команд автоматического входа в систему.

Для идентификации программ и данных часто прибегают к подсчету контрольных сумм, однако, как и в случае парольной идентификации, важно исключить возможность подделки при сохранении правильной контрольной суммы. Это достигается путем использования сложных методов контрольного суммирования на основе криптографических алгоритмов. Обеспечить защиту данных от подделки (ими стостойкость) можно, применяя различные методы шифрования и методы цифровой подписи на основе криптографических систем с открытым ключом.

После выполнения процедур идентификации и установления подлинности пользователь получает доступ к вычислительной системе, и защита информации осуществляется на трех уровнях:

аппаратуры;

программного обеспечения;

Защита на уровне аппаратуры и программного обеспечения предусматривает управление доступом к вычислительным ресурсам: отдельным устройствам, оперативной памяти, операционной системе, специальным служебным или личным программам пользователя.

Защита информации на уровне данных направлена:

на защиту информации при обращении к ней в процессе работы на ПЭВМ и выполнении только разрешенных операций над ними;

на защиту информации при ее передаче по каналам связи между различными ЭВМ.

Управление доступом к информации позволяет ответить на вопросы:

кто может выполнять и какие операции;

над какими данными разрешается выполнять операции.

Объектом, доступ к которому контролируется, может быть файл, запись в файле или отдельное поле записи файла, а в качестве факторов, определяющих порядок доступа, -- определенное событие, значения данных, состояние системы, полномочия пользователя, предыстория обращения и другие данные.

Доступ, управляемый событием, предусматривает блокировку обращения пользователя. Например, в определенные интервалы времени или при обращении с определенного терминала. Доступ, зависящий от состояния, осуществляется в зависимости от текущего состояния вычислительной системы, управляющих программ и системы защиты.

Что касается доступа, зависящего от полномочий, то он предусматривает обращение пользователя к программам, данным, оборудованию в зависимости от предоставленного режима. Такими режимами могут быть «только читать», «читать и писать», «только выполнять» и другие.

В основе большинства средств контроля доступа лежит то или иное представление матрицы доступа.

Другой подход к построению средств защиты доступа основан на контроле информационных потоков и разделении субъектов и объектов доступа на классы конфиденциальности.

Средства регистрации, как и средства контроля доступа, относятся к эффективным мерам защиты: от несанкционированных действий. Однако, если средства контроля доступа предназначены для предотвращения таких действий, то задача регистрации -- обнаружить уже совершенные действия или их попытки.

В общем комплекс программно-технических средств и организованных (процедурных) решений по защите информации от несанкционированного доступа (НСД) реализуется следующими действиями:

управлением доступом;

регистрацией и учетом;

применением криптографических средств;

¦ обеспечением целостности информации. Можно отметить следующие формы контроля и разграничения доступа, нашедшие широкое применение на практике:

Предотвращение доступа:

к жесткому диску;

к отде льным р азде лам;

к отде льным ф айлам;

к каталогам;

к гиб ким дискам;

к сменным носителям информации.

Установка привилегий доступа к группе файлов.

Защита от модификации:

каталогов.

Защита от уничтожения:

каталогов.

Предотвращение копирования:

каталогов;

прикладных программ.

Затемнение экрана по истечении времени, установленного пользователем.

5.Защита от копирования

Средства защиты от копирования предотвращают использование ворованных копий программного обеспечения и являются в настоящее время единственно надежным средством -- как защищающим авторское право программистов-разработчиков, так и стимулирующим развитие рынка. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопируемого элемента. Таким элементом (называемым ключевым) может быть дискета, определенная часть компьютера или специальное устройство, подключаемое к ПЭВМ. Защита от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

идентификация среды, из которой будет запускаться программа;

аутентификация среды, из которой запущена про -грамма;

реакция на запуск из несанкционированной среды;

регистрация санкционированного копирования;

противодействие изучению алгоритмов работы системы.

Под средой, из которой будет запускаться программа, подразумевается либо дискета, либо ПЭВМ (если установка происходит на НЖМД). Идентификация среды заключается в том, чтобы некоторым образом поименовать среду с целью дальнейшей ее аутентификации. Идентифицировать среду -- значит закрепить за ней некоторые специально созданные или измеренные редко повторяющиеся и трудно подделываемые характеристики -- идентификаторы. Идентификация дискет может быть проведена двумя способами.

Первый основан на нанесении повреждений на некоторую часть поверхности дискеты. Распространенный способ такой идентификации -- «лазерная дыра». При таком способе дискета прожигается в некотором месте лазерным лучом. Очевидно, что сделать «« точно такую же дырку в дискете-копии и в том же самом месте, как и на дискете-оригинале, достаточно сложно.

Второй способ идентификации основан на нестандартном форматировании дискеты.

Реакция на запуск из несанкционированной среды обычно сводится к выдаче соответствующего сообщения.

6. Защита информации от разрушения

Одной из задач обеспечения безопасности для всех случаев пользования ПЭВМ является защита информации от разрушения, которое может произойти при подготовке и осуществлении различных восстановительных мероприятий (резервировании, создании и обновлении страховочного фонда, ведении архивов информации и других). Так как причины разрушения информации весьма разнообразны (несанкционированные действия, ошибки программ и оборудования, компьютерные вирусы и пр.), то проведение страховочных мероприятий обязательно для всех, кто пользуется персональными ЭВМ.

Необходимо специально отметить опасность компьютерных вирусов. Многие пользователи ЭВМ (ПЭВМ) о них хорошо знают, а тот, кто с ними еще не знаком, скоро познакомится. Вирус компьютерный -- небольшая, достаточно сложная, тщательно составленная и опасная программа, которая может самостоятельно размножаться, переносить себя на диски, прикрепляться к чужим программам и передаваться по информационным сетям. Вирус обычно создается для нарушения работы компьютера различными способами -- от «безобидной» выдачи какого-либо сообщения до стирания, разрушения файлов. Основную массу вирусов создают люди, хулиганствующие программисты, в основном, чтобы потешить свое самолюбие или заработать деньги на продаже антивирусов. Антивирус -- программа, обнаруживающая или обнаруживающая и удаляющая вирусы. Такие программы бывают специализированными и универсальными. Чем отличается универсальный антивирус от специализированного? Специализированный способен бороться только с уже написанными, работающими вирусами, а универсальный -- и с еще не написанными.

К специализированным относится большинство антивирусных программ: AIDSTEST, VDEATH, SERUM-3, ANTI-KOT, SCAN и сотни других. Каждая из них распознает один или несколько конкретных вирусов, никак не реагируя на присутствие остальных.

Универсальные антивирусы предназначены для борьбы с целыми классами вирусов. По назначению антивирусы универсального действия бывают довольно различны. Широкое применение находят резидентные антивирусы и программы -ревизоры.

И те и другие антивирусные программы обладают определенными возможностями, положительными и отрицательными (недостатки) характеристиками.

Специализированные при своей простоте слишком узко специализированы. При значительном разнообразии вирусов требуется такое же многообразие антивирусов.

Помимо использования в интересах защиты: от вирусов антивирусных программ широко используют и организационные меры безопасности. Для уменьшения опасности вирусных актов возможно предпринять определенные действия, которые для каждого конкретного случая могут быть сокращены или расширены. Во т некоторые из таких действий:

Информировать всех сотрудников предприятия об опасности и возможном ущербе в случае вирусных атак.

Не осуществлять официальные связи с другими предприятиями по обмену (получению) программным обеспечением. Запретить сотрудникам приносить про -граммы «со стороны» для установки их в системы обработки информации. Должны использоваться только официально распространяемые программы.

Запретить сотрудникам использовать компьютерные игры на ПЭВМ, обрабатывающих конфиденциальную информацию.

Для выхода на сторонние информационные сети выделить отдельное специальное место.

Создать архив копий программ и данных.

Периодически проводить проверку контрольным суммированием или сравнением с «чистыми» программами.

Установить системы защиты информации на особо важных ПЭВМ. Применять специальные антивирусные средства.

Программная защита информации -- это система специальных программ, включаемых в состав программного обеспечения, реализующих функции защиты информации.

7. Криптографические средства защиты

Криптография как средство защиты (закрытия) информации приобретает все более важное значение в мире коммерческой деятельности.

Криптография имеет достаточно давнюю историю. Вначале она применялась главным образом в области военной и дипломатической связи. Теперь она необходима в производственной и коммерческой деятельности. Если учесть, что сегодня по каналам шифрованной связи только у нас в стране передаются сотни миллионов сообщений, телефонных переговоров, огромные объемы компьютерных и телеметрических данных, и все это, что называется, не для чужих глаз и ушей, становится ясным: сохранение тайны этой переписки крайне необходимо.

Что же такое криптография? Она включает в себя несколько разделов современной математики, а также специальные отрасли физики, радиоэлектроники, связи и некоторых других смежных отраслей. (Ее задачей является преобразование математическими методами передаваемого по каналам связи секретного сообщения, телефонного разговора или компьютерных данных таким образом, что они становится совершенно непонятными для посторонних лиц. То есть криптография должна обеспечить такую защиту секретной (или любой другой) информации, что даже в случае ее перехвата посторонними лицами и обработки любыми способами с использованием самых быстродействующих ЭВМ и последних достижений науки и техники, она не должна быть дешифрована в течение нескольких десятков лет. Для такого преобразования информации используются различные шифровальные средства -- такие, как средства шифрования документов, в том числе и портативного исполнения, средства шифрования речи (телефонных и радиопереговоров), средства шифрования телеграфных сообщений и передачи данных.

Общая технология шифрования

Исходная информация, которая передается по каналам связи, может представлять собой речь, данные, видеосигналы, называется незашифрованными сообщениями Р.

В устройстве шифрования сообщение Р шифруется (преобразуется в сообщение С) и передается по «незакрытому» каналу связи. На приемной стороне сообщение С дешифруется для восстановления исходного значения сообщения Р.

Параметр, который может быть применен для извлечения отдельной информации, называется ключом.

В современной криптографии рассматриваются два типа криптографических алгоритмов (ключей). Это классические криптографические алгоритмы, основанные на использовании секретных ключей, и новые криптографические алгоритмы с открытым ключом, основанные на использовании ключей двух типов: секретного (закрытого) и открытого.

В крипто графии с открытым ключом имеются, по крайней мере, два ключа, один из которых невозможно вычислить из другого. Если ключ расшифрования вычислительными методами невозможно получить из ключа зашифрования, то секретность информации, зашифрованной с помощью несекретного (открытого) ключа, будет обеспечена. Однако этот ключ должен быть защищен от подмены или модификации. Ключ расшифрования также должен быть секретным и защищен от подмены или модификации.

Если, наоборот, вычислительными методами невозможно получить ключ зашифрования из ключа расшифрования, то ключ расшифрования может быть не секретным.

Подобные документы

Организация системы защиты информации во всех ее сферах. Разработка, производство, реализация, эксплуатация средств защиты, подготовка соответствующих кадров. Криптографические средства защиты. Основные принципы инженерно-технической защиты информации.

курсовая работа , добавлен 15.02.2011

Характеристики объектов защиты и требования к ним. Выявление каналов утечки и требования по защите. Средства защиты и их размещение. Альтернативная система защиты информации комплексным экранированием. Экранированные сооружения, помещения, камеры.

курсовая работа , добавлен 16.04.2012

Комплексный подход в обеспечении информационной безопасности. Анализ процессов разработки, производства, реализации, эксплуатации средств защиты. Криптографические средства защиты информации. Основные принципы инженерно-технической защиты информации.

курсовая работа , добавлен 11.04.2016

Анализ информации как объекта защиты и изучение требований к защищенности информации. Исследование инженерно-технических мер защиты и разработка системы управления объектом защиты информации. Реализация защиты объекта средствами программы Packet Tracer.

дипломная работа , добавлен 28.04.2012

Технические средства защиты информации. Основные угрозы безопасности компьютерной системы. Средства защиты от несанкционированного доступа. Системы предотвращения утечек конфиденциальной информации. Инструментальные средства анализа систем защиты.

презентация , добавлен 18.11.2014

Способы и средства защиты информации от несанкционированного доступа. Особенности защиты информации в компьютерных сетях. Криптографическая защита и электронная цифровая подпись. Методы защиты информации от компьютерных вирусов и от хакерских атак.

реферат , добавлен 23.10.2011

Необходимость и потребность в защите информации. Виды угроз безопасности информационных технологий и информации. Каналы утечки и несанкционированного доступа к информации. Принципы проектирования системы защиты. Внутренние и внешние нарушители АИТУ.

контрольная работа , добавлен 09.04.2011

Характеристики объекта информатизации ОВД, с точки защищаемой информации. Способы утечки информации. Разработка предложений по защите информации на объекте информатизации ОВД. Алгоритм выбора оптимальных средств инженерно-технической защиты информации.

курсовая работа , добавлен 28.08.2014

Программно-аппаратные средства защиты компьютера от несанкционированного доступа. Электронный замок "Соболь". Система защиты информации SecretNet. Дактилоскопические устройства защиты информации. Управление открытыми ключами, удостоверяющие центры.

курсовая работа , добавлен 23.08.2016

Анализ технологий обработки информации. Построение системы защиты информации, порядок контроля за ее состоянием, определение и анализ угроз. Защита информации, которая циркулирует в системах звукоусиления. Техническая защита банковских операций.

Технические средства защиты объектов безопасности

МЕТОДЫ И СРЕДСТВА ИНЖЕНЕРНОЙ ЗАЩИТЫ И ТЕХНИЧЕСКОЙ ОХРАНЫ ОБЪЕКТОВ

Шарлаев Евгений Владимирович

к.т.н., доцент каф ВСИБ АлтГТУ

Категории объектов защиты

Категории объектов защиты

По степени важности, а, следовательно, и необходимой надежности охраны объекты принято разделять на категории, например: особо важные (ОВ), важные, общего назначения.

Последствия действий нарушителей оцениваются по размеру нанесенного ущерба объекту, окружающей среде, общественным структурам.

Воздействие злоумышленников на ОВ объекты может привести к непоправимым последствиям, связанным с нанесением вреда здоровью и жизни людей, экологии и т.д. Такой ущерб не всегда поддается оценке в денежном выражении.

Действия нарушителей на объектах промышленно-коммерческого назначения (ПК) могут привести к ущербу, который в большинстве случаев оценивается в денежном эквиваленте.

Особенности задач охраны различных типов объектов

На OВ объектах злоумышленник в обязательном порядке должен быть нейтрализован до того, как он выполнит намеченные действия.

На ПК объектах нарушитель (если это не связано с диверсией или актом терроризма) может быть нейтрализован как до, так и непосредственно после совершения акции.

Особенности задач системы охраны объекта определяются также исходным положением нарушителя.

На ОВ объектах нарушитель (внешний) находится за территорией объекта, на котором недопустимо присутствие посторонних лиц.

На ПК объектах потенциальный нарушитель не может быть выявлен как злоумышленник, пока не совершит противоправные действия.

Физические средства представляют собой первую рубеж защиты информации и элементов вычислительных систем

Основные задачи, решаемые физическими средствами:

1. Охрана территории.

2. Охрана оборудования и перемещаемых носителей информации.

3. Охрана внутренних помещений и наблюдение за ними.

4. Осуществление контролируемого доступа в контролируемые зоны.

5. Нейтрализация наводок и излучений.

6 Препятствия визуальному наблюдению.

7. Противопожарная защита.

8. Блокирование действий злоумышленника.